| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 11 | 12 | 13 | 14 | 15 | 16 | 17 |

| 18 | 19 | 20 | 21 | 22 | 23 | 24 |

| 25 | 26 | 27 | 28 | 29 | 30 | 31 |

- Common Vulnerabilities and Exposures

- Notion

- CNA

- Register

- 멀버타이징

- AWS EC2

- wireshark

- 리눅스 시스템 디렉토리

- t-pot

- CVE

- OWASP

- Cookie

- XSS

- File Magic Number

- 선제적 방어

- honeypot

- file signature

- Slack

- 미국 국방부

- Path/Directory Traversal

- OSI 7 layer

- 레지스터

- cross-site scripting

- Malvertising

- 웹 브라우저

- AWS

- snort rule

- Snort

- Defend Forward

- Lateral Movement

- Today

- Total

IT에서 살아남기

AWS EC2에 T-Pot(honeypot) 설치 본문

개요

해당 글은 AWS 인스턴스 EC2에 Honeypot 중 하나인 T-Pot 설치 및 설정에 대해 작성하였다.

목차

1. AWS EC2에 T-Pot(honeypot) 설치

1-1. 설정

1-2. 설치

1-3. 확인

AWS EC2에 T-pot(honeypot) 설치

설치 방법은 아래 링크와 똑같이 진행되었으며, 다른 부분이 있다면 Debian 10 버전이 아닌 Debian 11 버전으로 진행하였다는 점이다.

https://medium.com/@mkmety/deploying-t-pot-the-all-in-one-honeypot-platform-on-aws-ec2-33f019c645fb

Deploying T-Pot — The All In One Honeypot Platform on AWS EC2

I recently became interested in deploying a honeypot to see what type of traffic and attacks would occur and how quickly.

medium.com

1-1. 설정

1. AWS 인스턴스 중 EC2 실행

2. EC2 인스턴스 시작

3. 인스턴스 이름 설정(본인 마음대로)

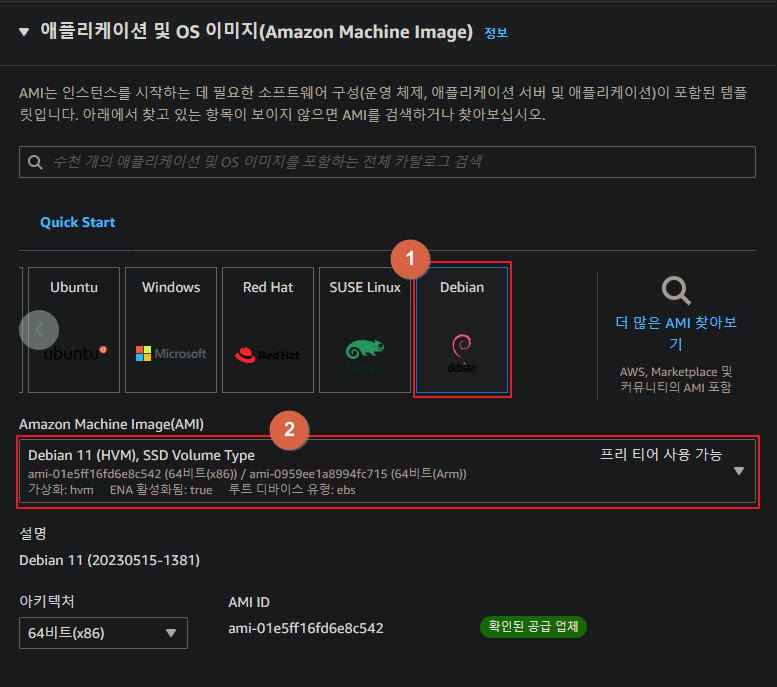

4. AMI는 Debian 11 버전

5. 인스턴스 타입은 t2.large로 변경(인스턴스 타입은 본인에게 맞게)

6. 개인키 다운로드

7. 스토리지는 '30GB'로 변경

8. 인스턴스 설치

1-2. 설치

1. 인스턴스 작업이 완료되면, SSH에서 퍼블릭 도메인 복사한다.

2. 퍼블릭 도메인 주소를 putty Host Name 칸에 복사 + 붙여 넣기 후 Port는 '22'로 입력한다.

3. 인스턴스 생성하면서 만든 개인 키는 puttygen을 사용하여 pem → ppk로 변환하는 작업을 진행한다.

3-1. Load에서 AWS 개인키(.pem) 가져오기

3-2. key에 대한 비밀번호 설정

3-3. Save private key로 .ppk 파일로 저장

4. ppk 파일로 변환 과정이 끝났으면, 저장한 개인 키를 찾아 넣고 Putty를 실행한다.

5. 실행하면 아래와 같은 화면이 나오고, 해당 화면에 설정했던 로그인 정보를 입력한다.

6. 성공적으로 로그인이 되었다면, 아래 명령어를 순차적으로 입력한다.

sudo apt-get update

sudo apt-get upgrade

sudo apt-get install -y git(git 라이브러리가 없다는 전제)

sudo git clone https://github.com/telekom-security/tpotce.git

cd tpotce/iso/installer

sudo ./install.sh --type=user

6-1. intstall 관련으로 진행하는 부분에 대해 'y'를 입력 후 엔터

6-2. T-pot edition 화면이 나오면 standard로 'ok'

6-3. username 입력(본인 마음대로)

6-4. password 입력(본인이 기억할 수 있는 걸로)

7. 위 과정이 끝나면 세션이 끊긴다.(22번 포트에서 다른 포트로 변경되기 때문이다.)

8. AWS EC2 인스턴스 보안 그룹 인바운드 규칙 설정을 한다.

- SSH용 TCP Port 64295(IP Address로 제한)

- T-Pot 웹 인터페이스용 TCP Port 64297(IP Address로 제한)

- TCP Port 1 - 64000(모든 사용자에게 허용)

9. 위 설정을 모두 마치면 EC2 인스턴스 IP Address 및 Port 64297 입력하여 T-Pot 웹 인터페이스에 연결할 수 있다.

https://ec2-ip-addr:64297

1-3. 확인

연결되면 T-pot 설치하면서 설정한 username과 password 입력하면 아래와 같은 웹 인터페이스가 나온다.

- Web

- Attack Map

- Dashboard

'IT > 정보' 카테고리의 다른 글

| Slack에 Notion 추가 하는 방법 (0) | 2023.07.13 |

|---|---|

| Lateral movement(측면 이동) (0) | 2023.07.10 |

| 선제적 방어(Defend Forward) (0) | 2023.07.05 |

| 멀버타이징(Malvertising) (1) | 2023.07.05 |

| 리눅스 시스템 디렉토리 (0) | 2022.12.25 |